تم كتابة هذه المقال بالاشتراك بين إيفا جالبرن ومارغوس بوير وتم نشرها بالأصل على موقع eff.org

عندما قام نظام الأسد بقطع خدمة الإنترنت عن كل البلد لمدة ثلاثة أيام، فإن أحد عناوين IP القليلة المتبقية للاتصال بالإنترنت كان من العناوين المتورطة في حملة مستمرة من البرمجيات الخبيثة التي تستهدف المعارضة السورية منذ أكتوبر/تشرين الأول 2011، وتتضمن أداة وهمية للحماية من القرصنة، أداة وهمية لتشفير السكايب، ووثائق مزورة تزعم تشكيل مجلس لقيادة الثورة السورية. قامت مؤسسة الحدود الإلكترونية بكشف حملتين جديدتين من البرمجيات الخبيثة ترتبط بنفس عنوان IP- ذلك الذي تم كشفه في البداية منذ الصيف.

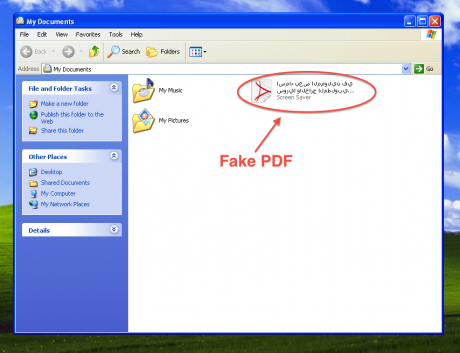

بدأت الحملة الأولى في 21 نوفمبر/تشرين الثاني، بالتزامن مع الأسبوع الذي أحرزت فيه المعارضة السورية تقدماً كبيراً ضد نظام الأسد. حيث يتم إغراء مستخدمي الإنترنت بتحميل ملف باسم “أسماء بعض الممولين في سوريا والخارج المطلوبين لدى النظام السوري” حيث يظهر الملف وكأنه ملف PDF، ولكنه في الحقيقة ملف يتم فك ضغطه بشكل ذاتي وهو من نوع rar قابل للتنفيذ. scr (ملف شاشة التوقف). مباشرة بعد انتهاء قطع الإنترنت في21 ديسمبر/كانون الأول، تم نشر نسخة جديدة من هذه الحملة، ولكنها تقوم هذه المرة بإغراء المستخدمين بتحميل ملف باسم “أسماء بعض المسلحين في سورية والخارج المطلوبين لدى النظام السوري”

قام المستخدمون بالاتصال عبر سكايب والمنصات الإعلامية، والتي كانت قد تعرضت للاختراق، وشجعت على تحميل هذه الملفات من رابطي mediafire، والتي تظهر في في الصورة أدناه بالإضافة لإرسال رسائل تجسس قصيرة، فإن هذه المحادثات أظهرت أنها أكثر فاعلية.

http://www.mediafire.com/?zr42ka5838ev4po

يجب على مستخدمو الإنترنت في سوريا أن يكونوا حذرين بشكل كبير من النقر على الروابط التي تبدو مشبوهة، أو عند تحميل ملفات من سكايب، حتى لو بدت مرسلة من صديق.

تم تعطيل كلا الرابطين من قبل الميديا فاير وذلك بسبب سوء المعاملة.

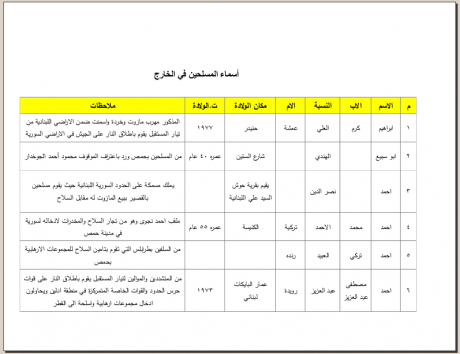

عند التنفيذ، فإن هذا الملف يفتح كملف مكون من 285 صفحة والذي يزعم أنه يحتوي أسماء ومعلومات شخصية عن أشخاص مطلوبون من نظام الأسد لتورطهم في حركة المعارضة. يظهر الملف في الصورة أدناه:

عند فتح الملف يتم عرضه كملف PDF، كما هو موضح في الصورة. كما أنه يقوم بتثبيت أداة إدارة عن بعد تسمى DarkComet RAT، والتي تستطيع التقاط نشاط كاميرا الويب، وتعطيل إعدادات معينة لبرامج مكافحة الفيروسات، تسجيل ضربات لوحة المفاتيح، سرقة كلمات السر، وأكثر من ذلك. قامت مؤسسة الحدود الإلكترونية بتحليل العديد من الهجمات التي قامت بتنزيل DarkCometRAT. والتي أظهرت ارتباطاً متزايداً بالقراصنة الموالين لحكم الأسد، بالتعاون مع هيومن رايتس وتش تقرير عن شبكات نظام الأسد التابعة لمراكز التعذيب، ربما تكون قد شجعت المطور الوحيد للمشروع على إغلاقه، بنية العمل على أداة بديلة أكثر شبهاً ب VNC وتتطلب وصول إداري للتثبيت بينما DarkCometRAT لم تعد مدعومة من مطورها الأصلي، فإنها لا تزال أداة المراقبة السرية في الاختيار لهذه المجموعة الثابتة من الناشطين الموالين للحكومة السورية.

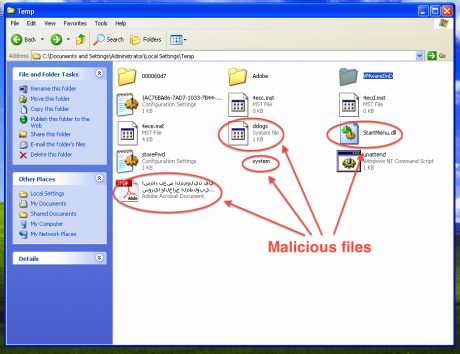

DarkComet RAT قام بتنزيل الملفات التالية، الظاهرة في الصورة أدناه:

C:DOCUME~1ADMINI~1LOCALS~1Tempsystem.exe

C:DOCUME~1ADMINI~1LOCALS~1TempStartMenu.dll

C:DOCUME~1ADMINI~1LOCALS~1Tempاسماء بعض الممولين في سوريا والخارج المطلوبين لدى النظام السوري.pdf

بالإضافة، إلى أنه ما إن تبدأ بالطباعة، فإنه يقوم بإنشاء ملف keylogger باسم:

C:DOCUME~1ADMINI~1LOCALS~1Tempdclogs.sys, which is also shown.

والذي يظهر في الصورة أدناه

كما أنها تقوم بإنشاء: C:Documents and SettingsAdministratorStart MenuProgramsStartup..lnk وذلك الموضح في الصورة ادناه:

حيث يتصل بالإدارة عن بعد والخادم المتحكم على TCP 0.0.0.0:0 Connect 216.6.0.28:885 وتعود ملكية هذا العنوان لمؤسسة الاتصالات السورية والمسجلة في دمشق.

تم اكتشاف كلا التروجان (حصان طروادة) عن طريق بعض برامج مكافحة الفيروسات في هذا الوقت، ولكن بيع برنامج الAV من الولايات المتحدة إلى سوريا ممنوع حالياً تحت ضوابط التصدير الموجودة حالياً في الولايات المتحدة — وهذا مثال إضافي عن كيفية حرمان السوريين بسبب ضوابط التصدير من الحصول على الأدوات التي يحتاجونها لحماية أنفسهم من الرقابة الحكومية.

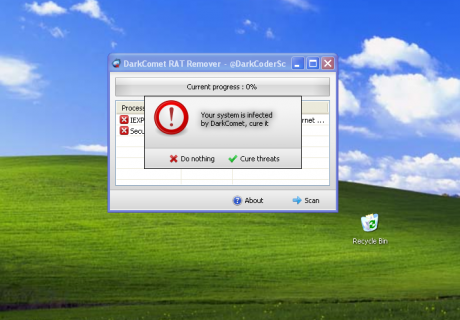

تم اكتشاف DarkComat RAT أيضاً عن طريق أداة المسح الخاصة بدارك كومت رات والتي تم ابتكارها من قبل المطور الأصلي الذي طوّر دارك كومت رات. الصورة أدناه تظهر برنامج الإزالة وهو يعمل على جهاز معدي.

في حالة إصابة جهاز الحاسوب الخاص بك، فإن مجرد إزالة DarkComet RAT لايضمن بالضرورة أن جهازك أصبح آمناً ومحمي. هذه الهجمة تعطي المهاجم القدرة على تنفيذ برمجيات عشوائية خبيثة على الحاسوب المصاب. لا يوجد ما يضمن أن المهاجم لم يقم يتثبيت برمجيات إضافية ضارة في الوقت الذي كان الجهاز تحت سيطرته. إن أكثر التصرفات أماناً هي إعادة تثبيت نظام التشغيل من جديد على جهازك وتغيير كافة كلمات السر للحسابات التي قد تكون قمت باستخدامها بينما كان الجهاز مصاباً.

تشعر مؤسسة الحدود الإلكترونية بقلق عميق من عودة ظهور برمجيات خبيثة موالية للنظام تستهدف نشطاء الإنترنت في سوريا وستواصل مراقبة التطورات عن كثب في هذا المجال.